Der Staat rüstet permanent auf: Den E-Pass mit biometrischen Daten gibt es schon seit einiger Zeit, in den vergangenen Monaten beherrschten die Themen Online-Durchsuchung, Kamera-Überwachung und die Vorratsspeicherung von Daten die öffentlichen Diskussionen zum Datenschutz. Außerdem drängen so genannte Radiofrequenzidentifikations-Chips (RIFD-Chips) auf den Markt.

Bundesbehörden können Verdächtige fast lückenlos überwachen. Im Kampf gegen den Terror will Bundesinnenminister

Dagegen wie auch gegen die vorsorgliche Aufbewahrung von Telefondaten wehrten sich liberale Politiker wie parteilose Bürger, die gegen die Gesetze klagten. Das Bundesverfassungsgericht gab ihnen teilweise Recht.

Online-Razzien dürfen nur nach richterlichem Beschluss bei Verdacht auf Kapitalverbrechen oder Terrorismus angesetzt werden und Telefongesellschaften müssen Informationen nur bei schweren Verbrechen herausrücken. Eine Vereinbarung zwischen Innen- und Justitzminsterium sieht außerdem vor, dass Beamte für eine Online-Durchsuchung die Wohnung des Verdächtigten nicht betreten dürfen.

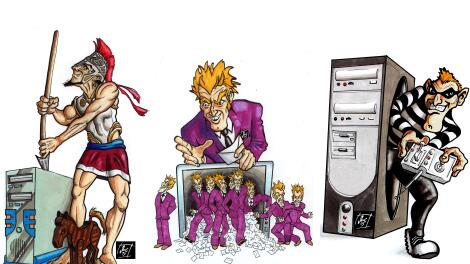

Schadsoftware vom Bundesinnenministerium

"Mit Hochdruck" machte sich das BKA laut Behörden-Chef Jörg Zierke nach Urteilsverkündung an die Programmierung des Bundestrojaners. Man könne aber auch sofort mit Online-Durchsuchungen starten, weil einige Bundesländer ja schon entsprechende Software einsetzten.

Eine Variante zur Einschleusung des Spitzelprogramms sieht vor, dass die Verdächtigen gezielt per E-Mail angeschrieben werden. So könnte es sein, dass ein mutmaßlicher Schwerverbrecher elektronische Post mit einer gefälschten Absender-Adresse zum Beispiel seiner Mutter bekommt. In der Rolle der Mutter schreibt ihm das BKA, dass er sich doch bitte die Urlaubsfotos im Anhang anschauen soll und schon landet der Bundestrojaner per Download-Routine auf dem PC.

Unternehmen, öffentliche Stellen und Bürger geben jedes Jahr Milliarden Euro für den Kampf gegen Schadprogramme und Spam aus und das BKA will genau über diesen Weg Verdächtige bespitzeln. Der Trojaner des Bundes benutzt ähnliche Technik wie die kriminellen Eindringlinge, muss gezielt Abwehrsoftware aushebeln und soll laut Innenministerium doch für Sicherheit sorgen.

Ist der Bundestrojaner auf dem Rechner angelangt, entfaltet er seine Wirkung: Mit einem Key-Logger sammeln die Ermittler mittels Tastatur-Mitschnitt Passwörter ein. Das BKA durchsucht elektronisch die Festplatte, kann selbst Dateien ablegen und, falls eine Webcam vorhanden ist, die Umgebung des Rechners ferngesteuert beobachten.

Im feinmaschigen Kontrollnetz des BKA

Mit den Daten der Vorratsspeicherung von den Telefongesellschaften können die Polizisten verfolgen, wie oft der Verdächtige wie lange mit wem gesprochen hat. Inhalte dürfen die Beamten nicht einsehen. Ab 2009 können die BKA-Beamten zusätzlich auf die Informationen der Internetprovider zugreifen und ermitteln, wen der potenzielle Kriminelle wie oft und wann kontaktiert.

Auch wenn die BKA-Beamten bei einer Online-Durchsuchung in Wohnungen nicht einbrechen dürfen, für die Installation von Mini-Kameras haben sie dazu die Erlaubnis. Damit sind die Kriminalisten aber noch nicht am Ende ihres Lateins.

Noch relativ neu sind RIFD-Chips, die so winzig wie ein Staubkorn sein können. Eigentlich als Nachfolger der Barcodes für den Handel entwickelt, funktionieren die Chips - bei einem Verdächtigen platziert - wie ein leistungsstarker Sender. Offiziell setzt das BKA jedoch RIFD-Chips noch nicht ein.

Bei all den neuen polizeilichen Möglichkeiten entstehen Zweifel, ob die elektronische Überwachung wiederum ausreichend kontrolliert wird. Da helfen auch die Beteuerungen nicht, dass die Polizei nur unter direkter Aufsicht von Richtern handelt.

Es treten immer wieder Fälle auf, bei denen unbescholtene Juristen, Ärzte, Geistliche oder Journalisten beschattet wurden. Zwar ist die Kette lang, bis ein Anfangsverdacht zu einer möglichst lückenlosen Überwachung führt, aber Fehler kann auch das BKA nicht ausschließen.

Der Fingerabdruck von Wolfgang Schäuble

Anfang 1998 beschlossen Bundestag und Bundesrat den großen Lauschangriff, um Ermittlern die akustische Überwachung von Wohnräumen zu ermöglichen. Im Vorfeld gab es großen Widerstand in den Medien und zahlreichen Initiativen gegen die Grundgesetzänderung. Die aktuellen Gesetze und Vorhaben zur Vorratsspeicherung von Daten sowie Online-Durchsuchungen dringen jedoch viel weiter als der große Lauschangriff in die Privatsphäre ein. Die Reaktionen darauf sind aber vergleichsweise verhalten.

Ein ständiger Kritiker des Gesetzgebers und damit ein Verfechter von Datenschutz ist der Chaos Computer Club (CCC). Für fragwürdig hält der Verein etwa biometrische Daten in Pässen zur eindeutigen Personen-Identifikation. So können Fingerabdrücke laut CCC sehr leicht gefälscht werden.

Auf seiner Homepage gibt der Club entsprechende Tipps zur Manipulation und veröffentlichte das Zeigefinger-Profil von Innenminister Wolfgang Schäuble. "Die Verwendung von Fingerabdrücken zur Identifizierung von Bürgern ist ein technischer und sicherheitspolitischer Irrweg, der so schnell wie möglich beendet werden muss", meint CCC-Sprecher Dirk Engling.

Auch der Datenschutzbeauftragte des Bundes sieht die aktuelle Entwicklung kritisch. "Wir brauchen eine neue Datenschutzkultur", erklärt Peter Schaar auf seiner offiziellen Homepage. Mit einer Aufzählung der staatlichen Möglichkeiten macht er klar, wie feinmaschig das staatliche Überwachungsnetz geworden ist: Großer Lauschangriff, Telekommunikationsüberwachung, Rasterfahndung, Online-Durchsuchung, automatische Auswertung von Kfz-Kennzeichen und Vorratsspeicherung von Telekommunikationsdaten missachteten immer mehr die Privatsphäre der Bürger.

Videos von Lieschen Müller und Max Mustermann

Der ehemalige Bundesinnenminister Gerhart Baum und der nordrhein-westfälische Ex-Innenminister Burkhard Hirsch, beide FDP, wehren sich ebenfalls gegen das Eindringen in die "private Lebensgestaltung".

Baum, Kläger vor dem Bundesverfassungsgericht, äußerte Zweifel im Hinblick auf den begrenzten Einsatz der Online-Durchsuchung. "Meine Erfahrung ist, wenn etwas eingeführt wurde, gewinnt es eine Eigendynamik und wird sich ausweiten. Das haben wir bei der Telefonüberwachung erlebt", sagte der Politiker in einem Interview mit "Der Zeit".

Die Unterstützer für effektivere Polizei-Methoden entgegnen ihren Kritikern, dass die Überwachung streng richterlich begleitet wird und vor allem der Sicherheit der gesamten Bevölkerung dient. Sie verweisen auf Erfolge wie die Aktion im September 2007. Damals kassierten die Bundesbeamten drei mutmaßliche Islamisten und deren hochexplosive Chemikalien ein, mit denen die Verdächtigten Anschläge auf Discos, Pubs und Flughäfen verüben wollten.

Solche Erfolge geben den Fahndern Recht. Doch ist die Erinnerung an die BND-Spitzelaffäre noch frisch, als Beamte E-Mails einer Spiegel-Reporterin nachrichtendienstlich auswerteten. Es gibt keine Garantie, dass nicht demnächst im Internet ein Sex-Video mit Lieschen Müller und Max Mustermann auftaucht, nur weil Bundespolizisten ihre Technik an unschuldigen Bürgern ausprobierten und zu sorglos mit dem Material umgingen.

"So arbeitet die Redaktion" informiert Sie, wann und worüber wir berichten, wie wir mit Fehlern umgehen und woher unsere Inhalte stammen. Bei der Berichterstattung halten wir uns an die Richtlinien der Journalism Trust Initiative.